¡Hola, administrador/a de Moodle! Si has llegado hasta aquí, enhorabuena: te preocupa la seguridad de tu campus virtual, y eso ya te pone un paso por delante. En el mundo digital de hoy, proteger el acceso a nuestros sistemas es más crucial que nunca, y Moodle, como corazón de muchas instituciones educativas y empresas, no es la excepción. Una de las herramientas más potentes para añadir una capa extra de seguridad es la Autenticación de Múltiples Factores (2FA o MFA).

Hace unos meses, en una de nuestras instalaciones Moodle, un atacante logró acceder al panel de administración. No fue un fallo técnico complejo ni una vulnerabilidad en el sistema. Fue algo mucho más común y peligroso: una contraseña débil en una cuenta de administradora secundaria, llamada admin2.

El atacante había estado probando credenciales durante días, combinando nombres de usuarios típicos con contraseñas de diccionario. Cuando finalmente dio con una combinación funcional, instaló un plugin malicioso que inyectaba un webshell en la plataforma. Su objetivo era claro: tomar el control completo del servidor.

Afortunadamente, el sistema EDR/IDS del cliente detectó actividad sospechosa antes de que causara un daño mayor. En cuestión de minutos, desactivamos el acceso, analizamos el exploit, y eliminamos el código malicioso.

Pero el susto quedó ahí. Y con él, una lección muy clara: una contraseña débil puede abrirle la puerta al desastre. Y si esa puerta no tiene doble cerrojo —como el que ofrece la Autenticación Multifactor—, ni la mejor infraestructura podrá protegerte del todo.

Por eso hemos preparado esta guía, pensada para ti, administrador/a de Moodle que quiere anticiparse a los problemas. Te contaré cómo activar paso a paso el MFA en Moodle 4.5, cómo configurarlo según tu contexto, y qué otras medidas deberías aplicar para convertir tu plataforma en una auténtica fortaleza digital.

👉 Si estás desplegando Moodle desde cero o quieres asegurar tu infraestructura, no te pierdas esta guía completa para instalar Moodle 4.5 en Docker.

TABLA DE CONTENIDOS

¿Qué es el MFA y por qué debería importarme?

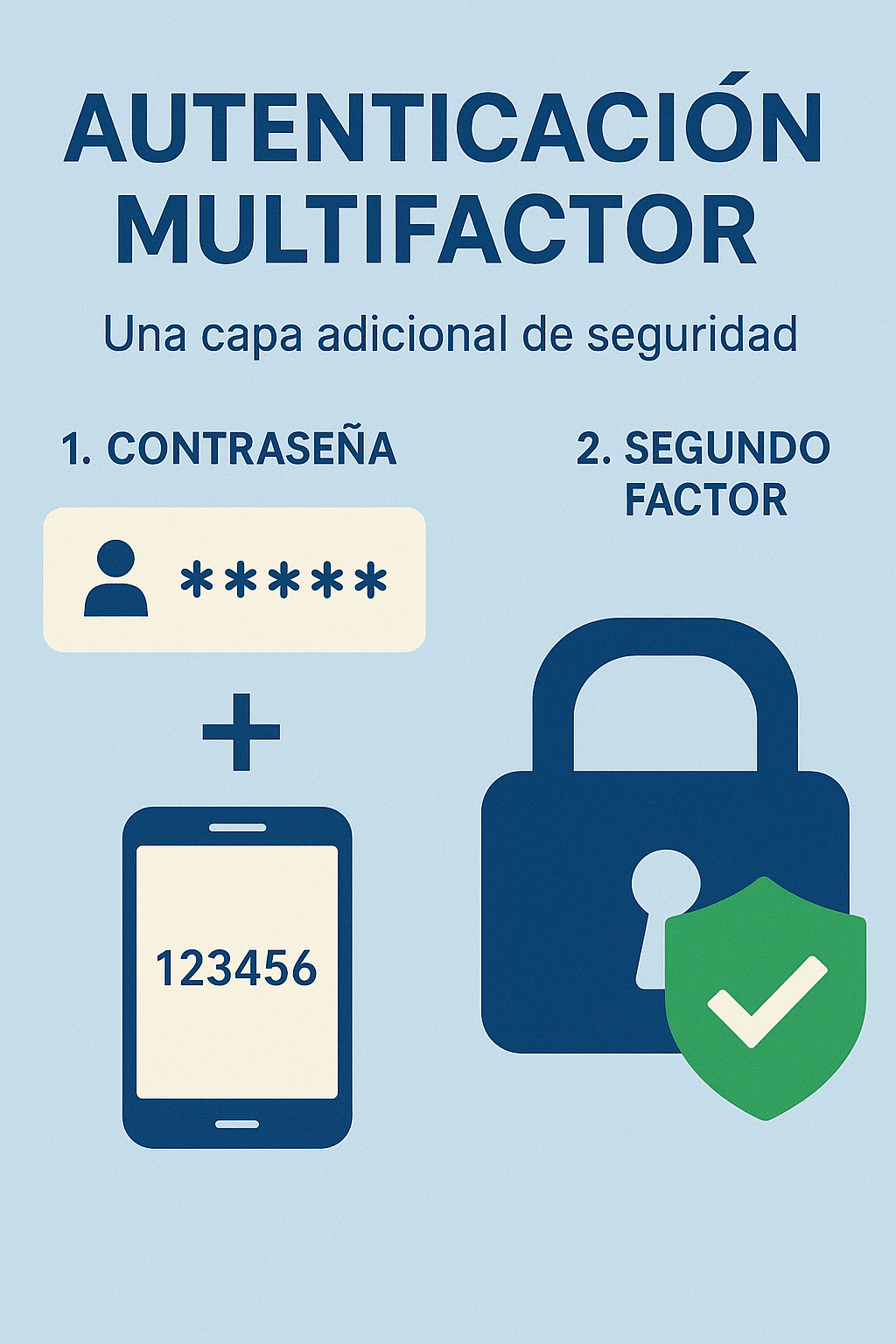

Imagina que la contraseña de tu Moodle es como la llave de tu casa. Normalmente, con tener la llave (tu contraseña), cualquiera puede entrar. Ahora, ¿qué pasaría si para entrar, además de la llave, necesitaras un código secreto que solo tú tienes y que cambia constantemente? Eso es, en esencia, el MFA.

La Autenticación de Múltiples Factores (o de Dos Factores, si son solo dos) añade un paso extra al proceso de inicio de sesión. No basta con saber el usuario y la contraseña; el sistema pide una segunda prueba de que realmente eres tú. Esta prueba suele ser algo que tienes (como tu teléfono móvil, donde recibes un código) o algo que eres (como tu huella dactilar, aunque esto es menos común en Moodle de forma nativa).

| Método de acceso | ¿Qué necesitas? | ¿Nivel de seguridad? |

|---|---|---|

| Solo contraseña | Usuario + Contraseña | 🟡 Medio |

| MFA (correo electrónico) | Contraseña + Código por email | 🟠 Medio-Alto |

| MFA (App TOTP) | Contraseña + Código App | 🟢 Alto |

| MFA (YubiKey, FIDO2) | Contraseña + Llave física | 🟢🔒 Muy alto |

¿Por qué es tan importante?

- Defensa contra contraseñas robadas: Las contraseñas pueden ser adivinadas, robadas a través de phishing o filtradas en brechas de seguridad de otros servicios. Si un atacante consigue tu contraseña, con el 2MFA activado, seguirá sin poder acceder porque le faltará ese segundo factor.

- Protección de datos sensibles: Moodle almacena información valiosa: datos de usuarios, calificaciones, contenidos educativos, etc. Una brecha de seguridad podría tener consecuencias graves.

- Tranquilidad: Saber que tienes una capa de seguridad adicional te dará más tranquilidad a ti y a tus usuarios.

En resumen, el MFA es como ponerle un cerrojo de seguridad adicional a tu puerta principal. ¡Muy recomendable!

Implementando MFA en Moodle 4.5: Seguridad Nativa y Opciones Ampliadas

A partir de Moodle 4.4, la autenticación multifactor (MFA) ya forma parte del núcleo del sistema, aunque aún se encuentra marcada como experimental. En Moodle 4.5, esta funcionalidad sigue presente y se puede activar fácilmente desde la administración del sitio, sin necesidad de instalar plugins externos.

¿Y si necesitas más opciones?

Aunque el MFA nativo de Moodle 4.5 es funcional y suficiente para muchas instituciones, puedes seguir utilizando plugins externos si buscas:

- Métodos avanzados (como claves FIDO2, SMS, biometría…).

- Integración con sistemas corporativos.

- Mejor personalización de flujos o UI.

Para ello, accede al Directorio de Plugins de Moodle y busca términos como:

2FA,MFA,OTP,Two Factor Authentication.

Antes de instalar, asegúrate de:

- La compatibilidad con Moodle 4.5.

- Que el plugin tenga mantenimiento activo y buenas valoraciones.

- Que ofrezca documentación clara y soporte.

⚠️ Importante: Si activas el MFA nativo de Moodle, evita instalar plugins adicionales de MFA sin una necesidad clara, para evitar conflictos o duplicidades.

Opciones de autenticación multifactor nativa en Moodle 4.5

Una gran noticia: Moodle 4.5 ya incluye autenticación multifactor (MFA) directamente integrada. Esto significa que no necesitas instalar plugins externos para proteger tus cuentas con una capa adicional de seguridad. Aquí te explico cómo acceder a la configuración y las diferentes opciones disponibles en Moodle:

📍 ¿Dónde configuro el MFA nativo?

Para configurar la autenticación multifactor en Moodle:

Aquí encontrarás todos los métodos disponibles, que puedes activar y combinar según tus necesidades.

Ve a Administración del sitio > Seguridad > Autenticación multifactor.

Sección de configuración MFA en un Moodle 4.5

Métodos disponibles en Moodle para la autenticación multifactor:

Moodle ofrece diferentes métodos que puedes utilizar como segundo factor de autenticación. Puedes elegir:

- Activar solo un factor (por ejemplo, solo una app autenticadora).

- Combinar varios factores simultáneamente (por ejemplo, permitir tanto correo electrónico como app autenticadora), para que los usuarios puedan elegir el que prefieran o para reforzar la seguridad.

Esta flexibilidad permite que adaptes el MFA exactamente al nivel de seguridad que necesite tu organización y a la comodidad de tus usuarios.

Los métodos disponibles incluyen:

- Correo electrónico 📧

- El usuario recibe un código numérico temporal en su email cada vez que intenta acceder.

- ✅ Cómodo para usuarios menos técnicos.

- ⚠️ Menos seguro que otros métodos, ya que depende de la seguridad del correo electrónico.

- App autenticadora (TOTP) 📱

- Usa apps como Google Authenticator, Microsoft Authenticator o Authy para generar códigos temporales (válidos solo por unos segundos).

- ✅ Altamente seguro y recomendado por expertos en seguridad.

- SMS al teléfono móvil 📲

- Envía un código numérico mediante mensaje de texto al móvil del usuario.

- ⚠️ Más cómodo para usuarios sin smartphone, pero menos seguro debido a riesgos de SIM swapping o intercepción del SMS, además, incorpora un coste extra por envío de los SMS mediante Gateways SMS por ejemplo Amazon SNS o Twilio.

- Clave de seguridad física 🔑

- Permite utilizar dispositivos físicos (llaves tipo YubiKey o similares) como segundo factor de autenticación.

- ✅ Extremadamente seguro, especialmente recomendado para administradores o roles sensibles.

- No administrador 🧑💻

- Activa el MFA específicamente para usuarios que no son administradores, proporcionando protección adicional selectiva.

- Tipo de autenticación 🔐

- Permite aplicar el MFA dependiendo del método de autenticación del usuario (manual, LDAP, OAuth, etc.). Útil para segmentar niveles de seguridad.

- Permiso de usuario 👥

- Puedes configurar que solo ciertos usuarios o grupos específicos deban usar MFA.

- Cohorte 🎓

- Permite aplicar MFA exclusivamente a ciertos grupos o cohortes específicas dentro de Moodle.

- Periodo de gracia 🕒

- Proporciona un periodo inicial donde no se solicita MFA, útil para dar tiempo a usuarios nuevos a configurarlo.

- Rango de IP 🌐

- MFA se activa solo al acceder desde fuera de determinadas redes IP autorizadas. Ideal para instituciones que operan desde ubicaciones fijas.

- No más factores ❌

- Permite detener la solicitud de MFA bajo ciertas condiciones específicas, como tener otro método de autenticación seguro activo.

- Rol 👤

- Activa el MFA dependiendo del rol del usuario (administrador, profesor, estudiante, etc.), permitiendo aplicar seguridad adicional en base a responsabilidades.

- Confiar en este dispositivo 💻

- Posibilita que Moodle «recuerde» un dispositivo específico, evitando pedir MFA en futuras conexiones desde el mismo dispositivo. Cómodo pero requiere precaución.

Antes de activar el MFA para todos, ¡prueba!

Es fundamental que antes de activarlo masivamente realices algunas pruebas:

- Crea un usuario de prueba.

- Activa MFA y simula un inicio de sesión completo.

- Verifica que el flujo sea claro y sencillo para tus usuarios.

- Prueba también el uso incorrecto (por ejemplo, introduciendo códigos erróneos o usando códigos de recuperación).

Comunica claramente a tus usuarios

Una vez que hayas configurado correctamente la autenticación multifactor (MFA) en tu Moodle, la comunicación con tu comunidad educativa es clave. De nada sirve tener un sistema seguro si los usuarios no comprenden su finalidad o se sienten frustrados con el proceso.

Explica qué es el MFA y por qué es importante

No todos tus usuarios son técnicos, así que es fundamental traducir la seguridad en lenguaje cotidiano:

«La autenticación multifactor es una capa adicional de seguridad que ayuda a proteger tu cuenta aunque alguien descubra tu contraseña. Es como un segundo candado para tu cuenta: incluso si te roban la llave, no podrán entrar sin ese segundo código personal y temporal.»

Insiste en que el objetivo no es molestar, sino proteger sus datos, sus cursos, su identidad y la reputación de toda la institución. MFA es hoy en día un estándar en plataformas educativas, bancarias y profesionales.

Moodle permite introducir dentro de la configuración del MFA una página de guía del usuario, con indicaciones de funcionamiento. En esta sección podemos incluir una explicación clara sobre qué es la autenticación multifactor, cómo afecta al acceso del usuario, qué pasos debe seguir para configurarla correctamente y resolver posibles dudas frecuentes.

Este contenido se mostrará al usuario en el momento en que acceda a la configuración de MFA o a sus preferencias, por lo que es una excelente oportunidad para acompañarle en el proceso, evitar confusiones y reducir incidencias. Además, podemos incluir enlaces a un PDF descargable, vídeos de ayuda o incluso un apartado de preguntas frecuentes, adaptado al perfil de nuestros estudiantes o docentes.

Es recomendable redactar esta guía con un lenguaje cercano, visual y directo, anticipando posibles frenos (como el uso del móvil personal) y reforzando la idea de que se trata de una medida que protege tanto su cuenta como el buen funcionamiento de toda la plataforma.

📱 El tema delicado: usar el móvil personal

Aquí es donde puede haber cierta controversia, especialmente en entornos educativos o corporativos:

- Algunos usuarios pueden sentirse incómodos con la idea de usar su teléfono personal para autenticarse.

- Otros pueden no tener smartphones, tener espacio limitado, o directamente no querer instalar más apps.

- También es posible que algunos usuarios perciban el MFA como una forma de «control» o una intrusión en su privacidad.

¿Cómo abordarlo?

- Empatía ante todo:

Reconoce que para algunos esto puede suponer un cambio incómodo y que estás ahí para ayudar. No se trata de imponer, sino de proteger. - Ofrece alternativas, si es posible:

Si puedes activar varios métodos (como correo electrónico o códigos de recuperación), explica que el uso de apps no es obligatorio para todos. - Garantiza que no se recopilan datos personales del dispositivo:

Deja claro que Moodle no accede a información del móvil ni requiere permisos especiales. Solo se utiliza una app de autenticación estándar, que genera códigos de forma local y privada. - Recuérdales que es para su seguridad:

Un acceso indebido puede comprometer no solo sus datos, sino también los de sus estudiantes, calificaciones o incluso comunicaciones sensibles. - Ofrece dispositivos compartidos si es necesario:

En centros con muchos usuarios sin móvil, podrías plantear puestos seguros o tablets para generar los códigos en secretaría, biblioteca o conserjería.

📚 Prepara materiales de apoyo

Acompaña la implantación del MFA con materiales sencillos y bien diseñados:

- Guías paso a paso con capturas de pantalla.

- Vídeos breves mostrando cómo activar MFA.

- Preguntas frecuentes: ¿qué pasa si pierdo mi móvil? ¿puedo usar el correo en vez de una app? ¿cómo uso los códigos de recuperación?

🔁 Repite el mensaje en varios canales:

- Correo interno.

- Anuncios en la portada de Moodle.

- Reuniones o sesiones breves de formación para docentes y personal de apoyo.

🤝 Acompaña, prepárate… y no te asustes: llegarán las quejas

Aunque hayas hecho todo bien —comunicado con antelación, preparado una guía, ofrecido opciones— prepárate para recibir un aluvión de tickets, correos, llamadas y mensajes de «¡no puedo entrar!» durante las primeras semanas. Es totalmente normal.

La autenticación multifactor cambia un hábito muy arraigado: escribir una contraseña y listo. Añadir un segundo paso (aunque sea por seguridad) siempre genera fricción al principio, especialmente en usuarios con poca experiencia digital o con dispositivos limitados.

💡 Anticípate:

- Habilita un canal de soporte visible: puede ser un correo específico, un canal de Teams/Slack, o un formulario en Moodle.

- Prepara respuestas rápidas o plantillas: con los pasos para restablecer el segundo factor, reenviar códigos o cambiar de método.

- Ten personal de apoyo disponible los primeros días, si es posible, presencialmente o por videollamada.

🛠️ ¿Qué hacer cuando un usuario se queda bloqueado?

Uno de los casos más comunes es que un usuario pierda el acceso a su segundo factor (por ejemplo, pierde el móvil, borra la app de autenticación o no guardó sus códigos de recuperación).

En ese caso, deberás resetear manualmente el MFA del usuario desde la administración del sitio:

✅ Cómo resetear la autenticación multifactor de un usuario en Moodle

- Ve a:

Administración del sitio > Seguridad > Autenticación multifactor > Resetear factores de autenticación de usuario. - Busca al usuario afectado por nombre, correo o nombre de usuario.

- Haz clic en “Resetear” junto al método de autenticación que tenga configurado.

- Moodle eliminará la configuración del segundo factor.

En el siguiente inicio de sesión, el usuario podrá volver a configurarlo desde cero.

🛑 Importante: Esto no resetea su contraseña, solo el segundo factor. Su cuenta sigue siendo segura.

¿Dónde revisar los errores cuando algo falla con el MFA?

Cuando un usuario te dice “no me deja entrar”, “me pone error con el segundo paso” o “he configurado la app pero no me pide el código”, lo primero que necesitas es ir a mirar los registros.

Moodle te ofrece varias formas de auditar lo que está pasando con la autenticación multifactor, y es esencial que los administradores sepan dónde mirar y cómo interpretar esos errores.

📍 Ruta clave: el registro de eventos

- Ve a:

Administración del sitio > Informes > Registros

oAdministración del sitio > Informes > Informes de eventos(según tu versión). - Filtra por:

- Componente:

tool_mfa - Acción:

fallo,errorointento fallido de inicio de sesión - Usuario afectado, si lo conoces

- Rango de fechas, si sabes cuándo fue el intento

- Componente:

Esto te mostrará si el usuario:

- No completó la configuración del segundo factor.

- Introdujo un código erróneo (TOTP incorrecto).

- Intentó usar un método que no estaba habilitado.

- Estaba fuera de un rango de IP autorizado.

- Tuvo un error de sincronización de tiempo en su app.

Casos típicos que verás en los logs

| Mensaje en el log | Qué significa | Qué hacer |

|---|---|---|

Second factor failed validation | El usuario introdujo mal el código TOTP. | Verifica si la hora del móvil está sincronizada. |

No factor completed | No se llegó a completar ningún método. | El usuario no configuró el MFA. |

Factor not allowed by ruleset | El usuario intentó acceder con un factor que no estaba habilitado por sus condiciones (IP, rol, cohorte…). | Revisa reglas y prioridades del MFA. |

Recovery code used | El usuario usó uno de sus códigos de recuperación. | Asegúrate de que tenga más de uno o regenéralos. |

User not prompted for MFA | El MFA no se activó. Puede deberse a reglas mal configuradas. | Comprueba si está en una IP excluida o tiene el MFA desactivado. |

🧪 ¿Quieres ir más allá en la verificación automatizada del acceso y detectar errores antes de que afecten a tus usuarios? En este artículo te enseño a hacerlo con RPA usando Python y Selenium: Automatización de login en Moodle.

Cómo configurar el MFA en Moodle: paso a paso para el usuario

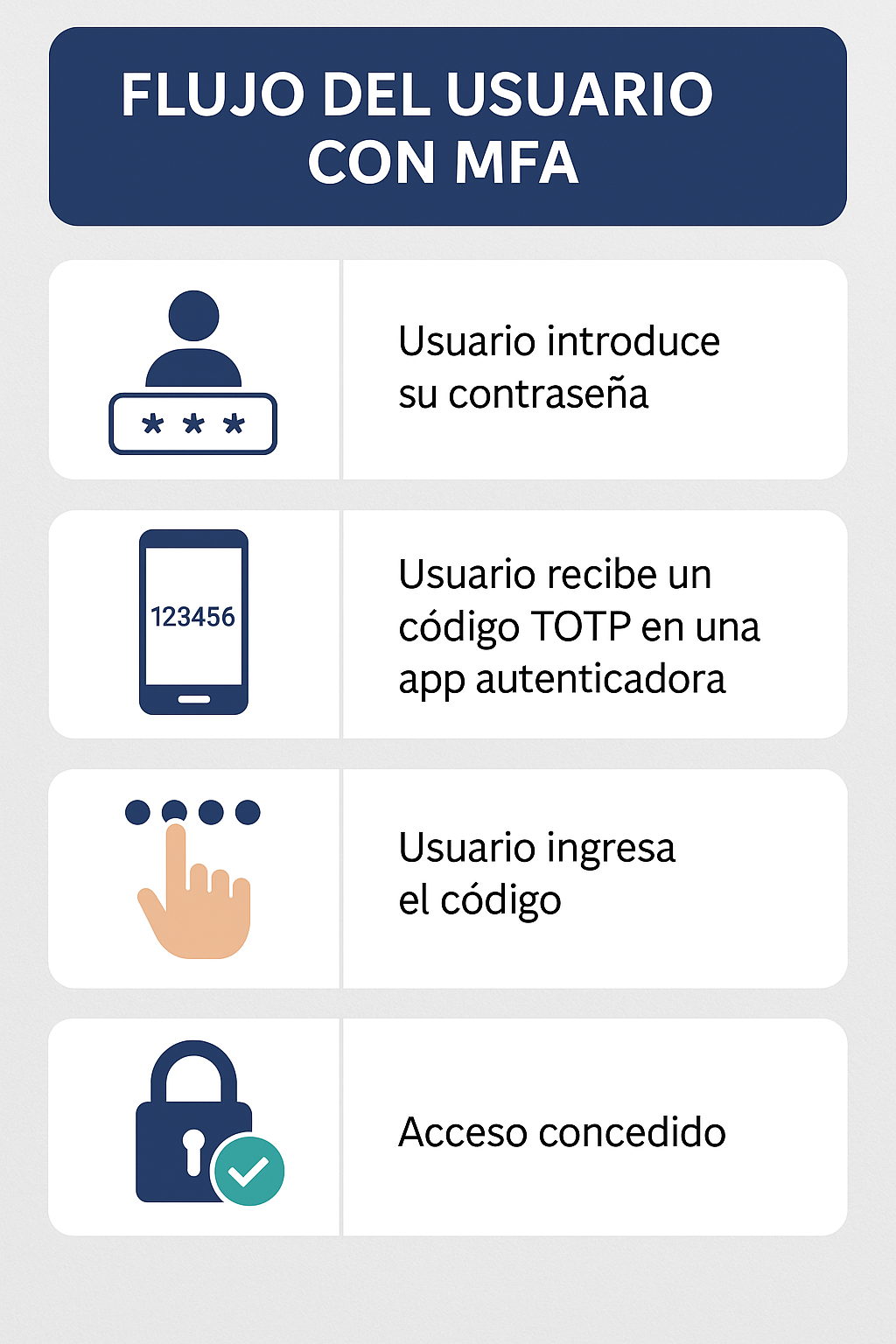

Cuando un usuario accede por primera vez después de que se haya activado el sistema MFA, Moodle le guiará automáticamente por un proceso de configuración. Este flujo depende de los métodos de autenticación habilitados por el administrador.

Aquí te explico los dos métodos más comunes: correo electrónico y aplicación autenticadora (TOTP).

Para acceder a la configuración de MFA de un usuario, este debe entrar a su perfil y hacer click en la opción ‘Preferencias de multifactor de autenticación’.

📧 Configurar el segundo factor por Correo Electrónico

Este método es más sencillo y no requiere ninguna app externa. Ideal para usuarios poco técnicos o sin smartphone.

🚶 Pasos para el usuario:

- Inicia sesión con tu usuario y contraseña habituales.

- Moodle te pedirá configurar tu segundo factor.

- Selecciona el método: Correo electrónico.

- Recibirás un código de 6 dígitos en tu correo electrónico institucional (el que tienes registrado en tu perfil de Moodle).

- Introduce el código en el campo que aparece en Moodle.

- ¡Listo! El método por correo electrónico queda configurado y se te pedirá en cada nuevo acceso.

⚠️ Posibles incidencias:

- El correo llega a spam o tarda en llegar → instruye a los usuarios a revisar su bandeja.

- Si el usuario no tiene correo configurado → deberá contactar con soporte.

📱 Configurar el segundo factor con App de Autenticación (TOTP)

Este es el método más seguro. Requiere una aplicación como:

🚶 Pasos para el usuario:

- Descarga e instala una de las apps anteriores en tu móvil.

- Inicia sesión en Moodle con tu usuario y contraseña.

- Moodle te mostrará una pantalla para configurar MFA.

- Elige App autenticadora (TOTP) como método.

- Moodle mostrará un código QR en pantalla.

- Abre la app de autenticación y escanea el código QR.

- La app comenzará a generar códigos temporales de 6 dígitos.

- Introduce uno de esos códigos en Moodle para completar la configuración.

- Moodle también te dará códigos de recuperación: ¡guárdalos en un lugar seguro!

⚠️ Consejos importantes:

- El móvil debe tener la hora sincronizada automáticamente, si no, los códigos pueden fallar.

- Si el usuario cambia de móvil, deberá volver a configurar el MFA (posiblemente tras un reseteo por parte del admin).

Conclusión: El MFA es el primer paso, no el último

Implementar la autenticación multifactor en Moodle no es solo una medida técnica, sino una apuesta firme por la seguridad, la responsabilidad y la confianza digital en tu entorno educativo.

Aunque los primeros días puedan ser intensos —con tickets, dudas y usuarios algo desorientados—, los beneficios son incuestionables: menos cuentas comprometidas, mayor tranquilidad para profesores y estudiantes, y un sistema mucho más robusto frente a ataques.

Y lo más importante: cuando el MFA está bien comunicado, bien explicado y bien acompañado, deja de ser un obstáculo y se convierte en una garantía de calidad.

Más Allá del MFA: Consejos de Oro para una Fortaleza Moodle

El MFA es un pilar fundamental, pero la seguridad es como una cebolla: tiene muchas capas. Aquí tienes una serie de consejos adicionales, fáciles de entender, para mantener tu Moodle 4.5 seguro y robusto:

1. Mantén Moodle y sus Componentes Siempre Actualizados:

- ¿Por qué? Cada nueva versión de Moodle (tanto las mayores como las menores) incluye correcciones de seguridad que solucionan vulnerabilidades descubiertas. Los plugins y temas también pueden tener agujeros de seguridad si no se actualizan.

- ¿Cómo?

- Núcleo de Moodle: Revisa regularmente las notificaciones de nuevas versiones en tu «Administración del sitio > Notificaciones». Planifica las actualizaciones (¡siempre con una copia de seguridad previa!). Moodle.org anuncia las nuevas versiones y sus parches de seguridad.

- Plugins y Temas: Desde «Administración del sitio > Extensiones > Instalar módulos» (o similar), puedes comprobar si hay actualizaciones para tus plugins. Elimina cualquier plugin o tema que no estés utilizando activamente, ya que son potenciales puertas de entrada si se descuidan.

- PHP y Base de Datos: Asegúrate de que la versión de PHP y el software de tu base de datos (MySQL, PostgreSQL, etc.) en tu servidor también estén actualizados y reciban parches de seguridad. Consulta con tu proveedor de hosting si no gestionas esto directamente.

2. Políticas de Contraseñas Robustas (¡y Educación!):

- ¿Por qué? Contraseñas como «123456» o «contraseña» son un regalo para los atacantes.

- ¿Cómo?

- Configuración en Moodle: Ve a «Administración del sitio > Seguridad > Políticas del sitio». Aquí puedes establecer requisitos para las contraseñas: longitud mínima, obligar a usar números, mayúsculas, minúsculas y caracteres especiales.

- Utiliza un mínimo de 12 caracteres alternando letras mayúsculas, minúsculas, números y símbolos, una contraseña de menor tamaño puede ser rota o descifrada mediante fuerza bruta en poco tiempo.

- Evita utilizar palabras de un diccionario: Es habitual que los atacantes intenten probar robarte tu contraseña por fuerza bruta mediante un ataque de diccionario , protégete evitando utilizar palabras de diccionario Inglés o Español, ya que es muy posible que encuentren tu contraseña fácilmente, además, como consejo, evita poner contraseña con tu nombre, fecha de nacimiento y otras palabras sencillas.

- Forzar cambio de contraseña: Puedes obligar a los usuarios a cambiar sus contraseñas periódicamente o si sospechas de alguna brecha.

- Educa a tus usuarios: Anímales a crear contraseñas largas y únicas (frases de contraseña son una buena idea), a no reutilizarlas en otros sitios y a no compartirlas. Considera recomendarles el uso de gestores de contraseñas.

3. Gestión Inteligente de Roles y Permisos:

- ¿Por qué? No todo el mundo necesita acceso a todo. El principio de «mínimo privilegio» es clave: otorga solo los permisos estrictamente necesarios para que cada rol cumpla su función.

- ¿Cómo?

- Revisa los roles por defecto: Entiende qué puede hacer cada rol estándar (estudiante, profesor, gestor, etc.).

- Crea roles personalizados con cuidado: Si necesitas roles nuevos, empieza con permisos mínimos y ve añadiendo solo lo imprescindible.

- Audita los permisos regularmente: Especialmente para roles con muchos privilegios, como el de administrador o gestor. Asegúrate de que no hay usuarios con más permisos de los que deberían.

- Limita el número de administradores: Cuantas menos cuentas tengan control total, menor será el riesgo.

🔐 Si estás empezando a desarrollar en Moodle o quieres crear roles personalizados correctamente, echa un vistazo a este artículo sobre las 10 habilidades clave que necesita todo desarrollador de Moodle.

4. HTTPS en Todo (Conexiones Seguras):

- ¿Por qué? HTTPS (el candadito verde en el navegador) cifra la comunicación entre el navegador del usuario y tu servidor Moodle. Sin él, las contraseñas y otros datos viajan en texto plano, visibles para cualquiera que intercepte el tráfico.

- ¿Cómo?

- Certificado SSL: Necesitas un certificado SSL/TLS instalado en tu servidor. Muchos proveedores de hosting los ofrecen gratuitamente (Let’s Encrypt) o a bajo coste.

- Configuración en Moodle: Una vez instalado el certificado, ve a «Administración del sitio > Seguridad > Seguridad HTTP» y asegúrate de que la opción «Usar HTTPS para los accesos» (o loginhttps en el config.php) está activada. Idealmente, fuerza HTTPS para todo el sitio.

5. Copias de Seguridad: Tu Red de Seguridad Indispensable:

- ¿Por qué? Si algo sale terriblemente mal (un ataque, un error humano, un fallo de hardware), una buena copia de seguridad te permitirá restaurar tu Moodle y evitar la pérdida de datos.

- ¿Cómo?

- Automatiza: Configura copias de seguridad automáticas y regulares. La frecuencia dependerá de cuánto cambie tu sitio (diarias es una buena práctica para sitios activos).

- Copia completa: Asegúrate de que tus copias incluyen la base de datos de Moodle, el directorio de datos de Moodle (moodledata) y los archivos de la aplicación Moodle.

- Almacenamiento externo y seguro: Guarda las copias en un lugar diferente al servidor de Moodle (por ejemplo, en un servicio de almacenamiento en la nube seguro, otro servidor, etc.).

- ¡Prueba tus restauraciones! Una copia de seguridad no sirve de nada si no sabes cómo restaurarla o si el proceso falla. Realiza pruebas de restauración periódicamente en un entorno de pruebas.

6. Vigila los Plugins de Terceros:

- ¿Por qué? Los plugins son geniales para extender la funcionalidad de Moodle, pero también pueden ser una fuente de vulnerabilidades si no se eligen y gestionan con cuidado.

- ¿Cómo?

- Descarga solo del directorio oficial de Moodle o de fuentes reputadas.

- Revisa la popularidad, las valoraciones y las discusiones del plugin: ¿Está bien mantenido? ¿Reporta la gente problemas de seguridad?

- Menos es más: Instala solo los plugins que realmente necesites. Cada plugin es código adicional que podría tener fallos.

- Mantenlos actualizados: Como mencionamos antes, es crucial.

- Desinstala los que no uses.

7. Protección Contra Ataques de Fuerza Bruta:

- ¿Por qué? Los ataques de fuerza bruta intentan adivinar contraseñas probando miles de combinaciones.

- ¿Cómo?

- Moodle tiene protecciones incorporadas: En «Administración del sitio > Seguridad > Notificaciones y bloqueos», puedes configurar el bloqueo de cuentas después de un número determinado de intentos fallidos de inicio de sesión. Asegúrate de que esta opción está activa y configurada razonablemente.

- CAPTCHA: Considera habilitar un CAPTCHA para el formulario de login y otras páginas sensibles para dificultar los intentos automatizados.

- Fail2Ban (a nivel de servidor): Si tienes acceso al servidor, herramientas como Fail2Ban pueden monitorizar los logs y bloquear IPs que muestren comportamiento sospechoso.

8. Revisa los Informes de Seguridad de Moodle:

- ¿Por qué? Moodle incluye un informe que analiza tu configuración y te alerta sobre posibles problemas de seguridad.

- ¿Cómo? Ve a «Administración del sitio > Informes > Revisión de seguridad». Ejecuta el informe y presta atención a las recomendaciones. Intenta solucionar cualquier problema que se señale.

9. No Muestres Información Sensible Innecesariamente:

- ¿Por qué? Cuanta menos información técnica sobre tu sistema (versiones exactas de software, rutas de directorios, etc.) sea visible públicamente, más difícil se lo pones a los atacantes para encontrar vulnerabilidades conocidas.

- ¿Cómo?

- Mensajes de error: Configura tu servidor para que no muestre mensajes de error detallados a los usuarios. Estos deberían registrarse en archivos de log solo accesibles por el administrador.

- PHP display_errors: Asegúrate de que la directiva display_errors de PHP esté desactivada en producción.

- Información de versión: Aunque es difícil ocultarla completamente, evita publicitar activamente la versión exacta de Moodle que usas si no es necesario.

10. Educación y Concienciación Continua:

- ¿Por qué? Los usuarios (administradores, profesores y estudiantes) son a menudo el eslabón más débil en la cadena de seguridad.

- ¿Cómo?

- Formación regular: Ofrece pequeñas píldoras formativas o recordatorios sobre buenas prácticas de seguridad: cómo identificar emails de phishing, la importancia de las contraseñas seguras, el uso del MFA, etc.

- Canales de comunicación claros: Establece cómo y a quién deben reportar incidentes de seguridad o actividades sospechosas.

11. Considera un Web Application Firewall (WAF):

- ¿Por qué? Un WAF puede ayudar a filtrar tráfico malicioso antes de que llegue a tu Moodle, bloqueando ataques comunes como inyecciones SQL o Cross-Site Scripting (XSS).

- ¿Cómo? Puede ser un servicio en la nube (como Cloudflare) o un software instalado en tu servidor. Requiere cierta configuración técnica.

12. Registra tu Sitio en Moodle.org:

- ¿Por qué? Al registrar tu sitio, recibirás notificaciones directas sobre actualizaciones de seguridad y alertas importantes.

¿Cómo? En «Administración del sitio > Registro».

Conclusión: Un Moodle Seguro es un Moodle Feliz

Implementar el MFA en tu Moodle 4.5 es un gran paso adelante para fortalecer la seguridad de tu plataforma. Como has visto, Moodle ha hecho este proceso mucho más accesible.

Pero recuerda, la seguridad no es un proyecto de «configurar y olvidar». Es un proceso continuo de vigilancia, actualización y educación. Combinando el MFA con los consejos de seguridad que hemos repasado, estarás creando un entorno de aprendizaje online mucho más seguro y fiable para todos tus usuarios.

Así que, ¡ponte manos a la obra! Tu tranquilidad y la de tus usuarios te lo agradecerán. Y si en algún momento te sientes un poco perdido, no dudes en consultar la documentación oficial de Moodle o buscar ayuda en la activa comunidad Moodle. ¡Mucha suerte y a mantener ese Moodle a prueba de balas!

📚 ¿Quieres aprender más sobre administración avanzada, automatización y desarrollo en Moodle?

Descubre todos mis tutoriales y artículos en la categoría Moodle de mi blog.

🛡️ ¿Listos para blindar vuestro Moodle?

No dejéis la seguridad de vuestra plataforma educativa en manos del azar. Contactad hoy mismo con nuestro equipo para evaluar juntos el estado actual de vuestra instalación Moodle y diseñar una estrategia de seguridad robusta, escalable y adaptada a vuestro contexto.

🔎 Analizaremos riesgos, identificaremos puntos débiles y os guiaremos paso a paso en la implementación de MFA y otras buenas prácticas.

📩 Contadnos vuestras necesidades y objetivos. Juntos, haremos de vuestra plataforma un entorno más seguro, fiable y preparado para los desafíos del presente y del futuro.